体验华为USG防火墙遥遥领先,吓人的黑科技

warning:

这篇文章距离上次修改已过585天,其中的内容可能已经有所变动。

体验华为USG防火墙遥遥领先,吓人的黑科技

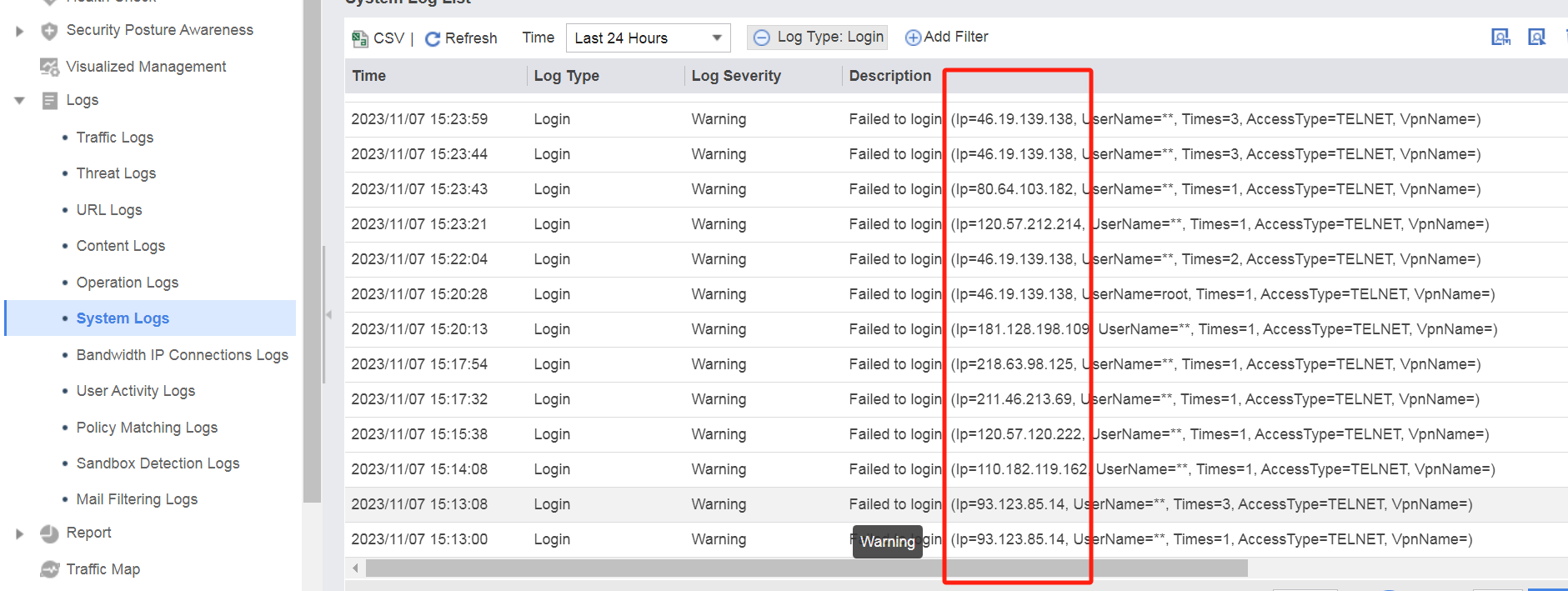

此前为某大客户做了个远程控制华为防火墙的应用,大概类似华为USG防火墙RESTCONF的坑--终端IP白名单的设置。项目交付完后也没收到什么异常报告,今天突然收到信息中心的伙计来电,说防火墙上很多登录失败的记录。看了发来的截图,发现还真是被外网暴破了,可是外网management服务一直是关的呀,难道是被人改了策略?

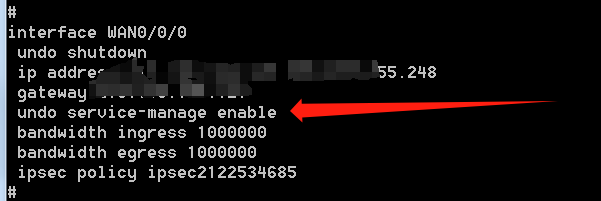

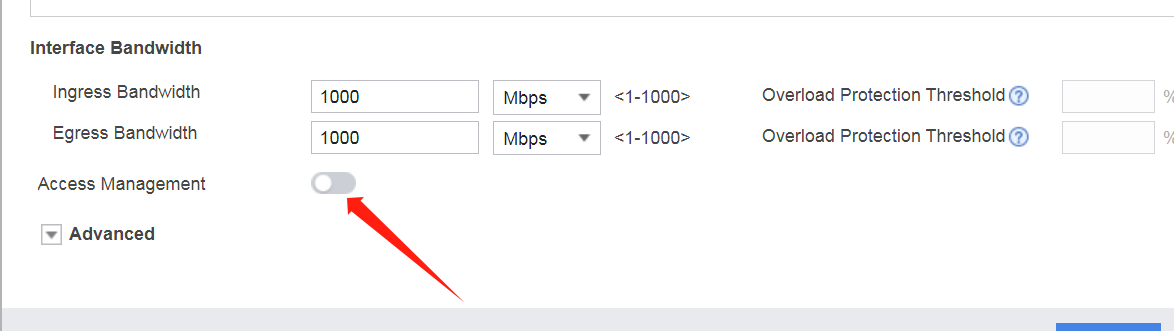

有点难以置信的用VPN远程登录过去,查看两个外网口的服务配置,都是这样:

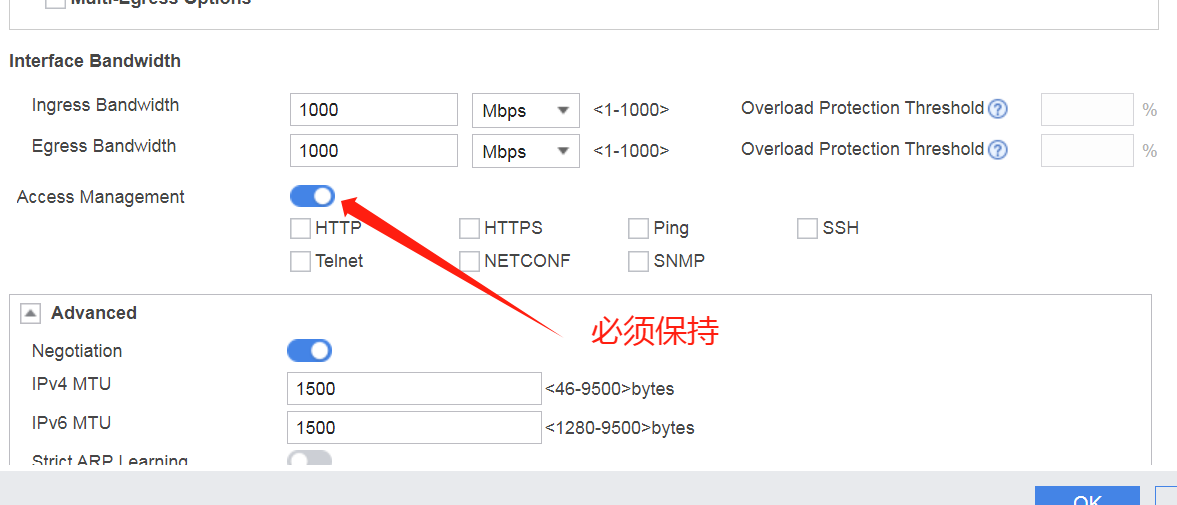

很明显服务都没有开起来,但是在外网用云主鸡或国外科学上网的vps都能telnet、ssh、ping、SNMP,总之应有尽有,无所不能,难怪一大堆暴破日志。这下有点蒙了,明明没开起Access Management,默认不应该是所有服务都访问不了才对吗?而且命令行里undo service-manage enable,这个看起来也像是没启用服务管理的意思,既然没启用,为什么还能访问。想了很久,都没想通哪里出问题,索性把Access Management开启来,外网ping,竟神奇的不通了。很神奇的开关,最终要显示成下面这样。终于搞明白了这个开关的妙用,果然遥遥领先!

评论已关闭